O malware sem arquivo, ou fileless malware, surgiu em 2017 como um tipo de ataque convencional, mas muitos desses métodos de ataque já existem há algum tempo. Frodo, Number of the Beast e The Dark Avenger foram todos os primeiros exemplos desse tipo de malware. Ataques sem arquivo de alto perfil mais recentes incluem o hack do Comitê Nacional Democrata e a violação da Equifax.

O site Ponemon Institute afirma que ataques ¨sem arquivo¨ têm 10 vezes mais chances de sucesso do que ataques baseados em arquivo. Isso porque geralmente são indetectáveis por antivírus, whitelist e outras soluções tradicionais de segurança de endpoint.

Ataques Fileless ou sem usar arquivos se enquadram na categoria mais ampla de ataques de características de baixa observação (LOC ou low-observable characteristics), um tipo de ataque furtivo que evita a detecção pela maioria das soluções de segurança e afeta os esforços de análise forense.

O que é Fileless Malware?

Fileless Malware, ou malware sem arquivo, é um tipo de software malicioso que usa programas legítimos para infectar um computador. Ele não depende de arquivos e não deixa rastros, tornando-o difícil de detectar e remover. Os adversários modernos conhecem as estratégias que as organizações usam para tentar bloquear seus ataques e estão criando malwares cada vez mais sofisticados e direcionados para escapar das defesas. É uma corrida contra o tempo, pois as técnicas de hacking mais eficazes são geralmente as mais novas. O malware sem arquivo tem sido eficaz em escapar de todas as soluções de segurança mais sofisticadas.

Embora não seja considerado um vírus tradicional, o malware sem arquivo funciona de maneira semelhante — ele opera na memória. Sem serem armazenadas em um arquivo ou instaladas diretamente em uma máquina, as infecções sem arquivo vão direto para a memória e o conteúdo malicioso nunca toca o disco rígido.

Muitos ataques de LOC aproveitam o Microsoft Windows PowerShell, uma ferramenta legítima e útil usada por administradores para automação de tarefas e gerenciamento de configuração. O PowerShell consiste em um shell de linha de comando e linguagem de script associada, fornecendo aos adversários acesso a quase tudo e qualquer coisa no Windows.

Como Funciona um Ataque Fileless?

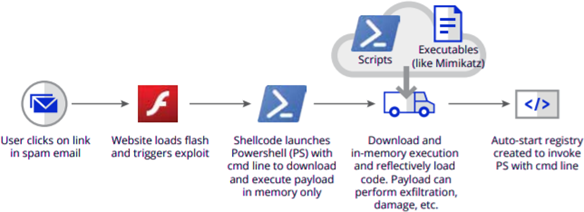

Como a maioria dos ataques avançados de hoje, os ataques sem arquivo geralmente usam engenharia social para fazer com que os usuários cliquem em um link ou anexo em um e-mail de phishing.

Phishing é uma palavra da língua inglesa que em português quer dizer pescar e é uma forma de fraude na qual um invasor se disfarça como sendo uma empresa, órgão governamental ou pessoa respeitável em e-mail ou outras formas de comunicação. Phishing é popular entre os cibercriminosos, pois é muito mais fácil enganar alguém para que clique em um link malicioso do que conseguir invadir um computador. O objetivo é obter senhas ou PII.

Os ataques sem arquivo são normalmente usados para movimentação lateral, o que significa que eles passam de um dispositivo para outro com o objetivo de obter direitos de acesso a dados valiosos na rede corporativa. Para evitar suspeitas, o malware sem arquivo entra nos recessos internos de aplicativos confiáveis e da lista de permissões (como PowerShell e executáveis de host de script do Windows, como wscript.exe e cscript.exe) ou no sistema operacional para iniciar processos maliciosos. Esses ataques abusam do modelo de confiança usado pelos aplicativos de segurança para não monitorar os programas da lista de permissões.

Veja: O que é Phishing em Informática?

Como se Proteger Contra Ataques Fileless?

Uma maneira de se defender contra infecções sem arquivo é simplesmente manter seu software atualizado.

Algumas especialidades e técnicas podem ser evidenciadas:

- A capacidade de ver e medir o que está acontecendo: descobrir as técnicas usadas pelo ataque, monitorar atividades no PowerShell ou outros mecanismos de script, acessar dados agregados de ameaças e obter visibilidade das atividades do usuário.

- A capacidade de controlar o estado do sistema de destino: interromper processos arbitrários, remediar processos que fazem parte do ataque e isolar dispositivos infectados.

Fonte: artigo baseado em trellix

Comment on “Termos: O que é Fileless Malware(ou malware sem Arquivo)?”