Snort é um sistema de detecção e prevenção de intrusão. Ele pode ser configurado para simplesmente registrar eventos de rede e também pode ser configurado para, além de apenas detectar e registrá-los, bloqueá-los.

Conteúdo do Snort Nessa Página

- Instalando o Snort no pfSense

- Iniciando a GUI(Interface de Usuário) de configuração do Snort

- Configurando o pacote Snort pela primeira vez

- A Aba Updates

- Adicionar Snort a uma interface

- A Guia Pass Lists

- Limite de Alerta e Supressão

- Alertas do Snort

- Detalhes do Alerta

Instalando o Snort no pfSense

Para instalar o Snort é bem simples, basta ir em Sistema–>Gerenciador de pacotes(System –> Package Manager), pesquisar por snort e realizar a instalação. Graças aos detectores e regras OpenAppID, o pacote Snort permite a detecção e filtragem de aplicativos.

O Snort opera usando assinaturas de detecção chamadas regras. As regras do Snort podem ser criadas de forma personalizada pelo usuário, ou qualquer um dos vários conjuntos de regras pré-empacotados pode ser ativado e baixado.

- Snort VRT (Vulnerability Research Team) rules

- Snort GPLv2 Community Rules

- Emerging Threats Open Rules

- Emerging Threats Pro Rules

- OpenAppID Open detectors and rules for application detection

As Regras Snort GPLv2 Community e Emerging Threats Open são disponíveis gratuitamente, sem necessidade de registro. As regras do Snort VRT são oferecidas em duas formas. Uma é uma versão de usuário registrado que é gratuita, mas requer registro em http://www.snort.org. A versão gratuita para usuários registrados fornece acesso apenas a regras com 30 dias ou mais. Uma assinatura paga do Snort VRT pode ser adquirida e oferece atualizações das regras duas vezes por semana (e às vezes mais frequentes). As regras do Emerging Threats Pro são oferecidas apenas para assinantes pagos e oferecem atualizações quase diárias para lidar com ameaças que mudam rapidamente.

Segundo o site da netgate.com:

A melhor prática é obter uma assinatura paga do Snort ou Emerging Threats para baixar as regras mais atuais. Isso é altamente recomendado para aplicações comerciais.

netgate

Iniciando a GUI(Interface de Usuário) de configuração do Snort

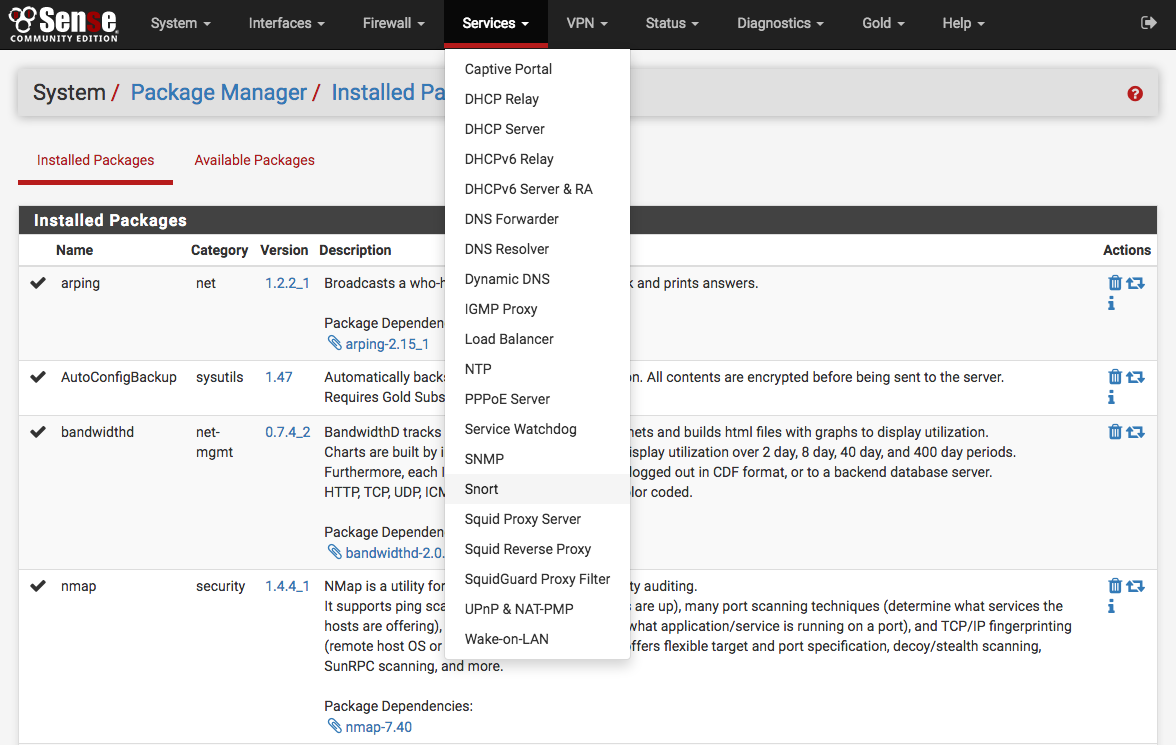

Para iniciar o aplicativo de configuração do Snort, navegue até Serviços –> Snort( Services –> Snort) no menu da página do pfSense.

Configurando o pacote Snort pela primeira vez

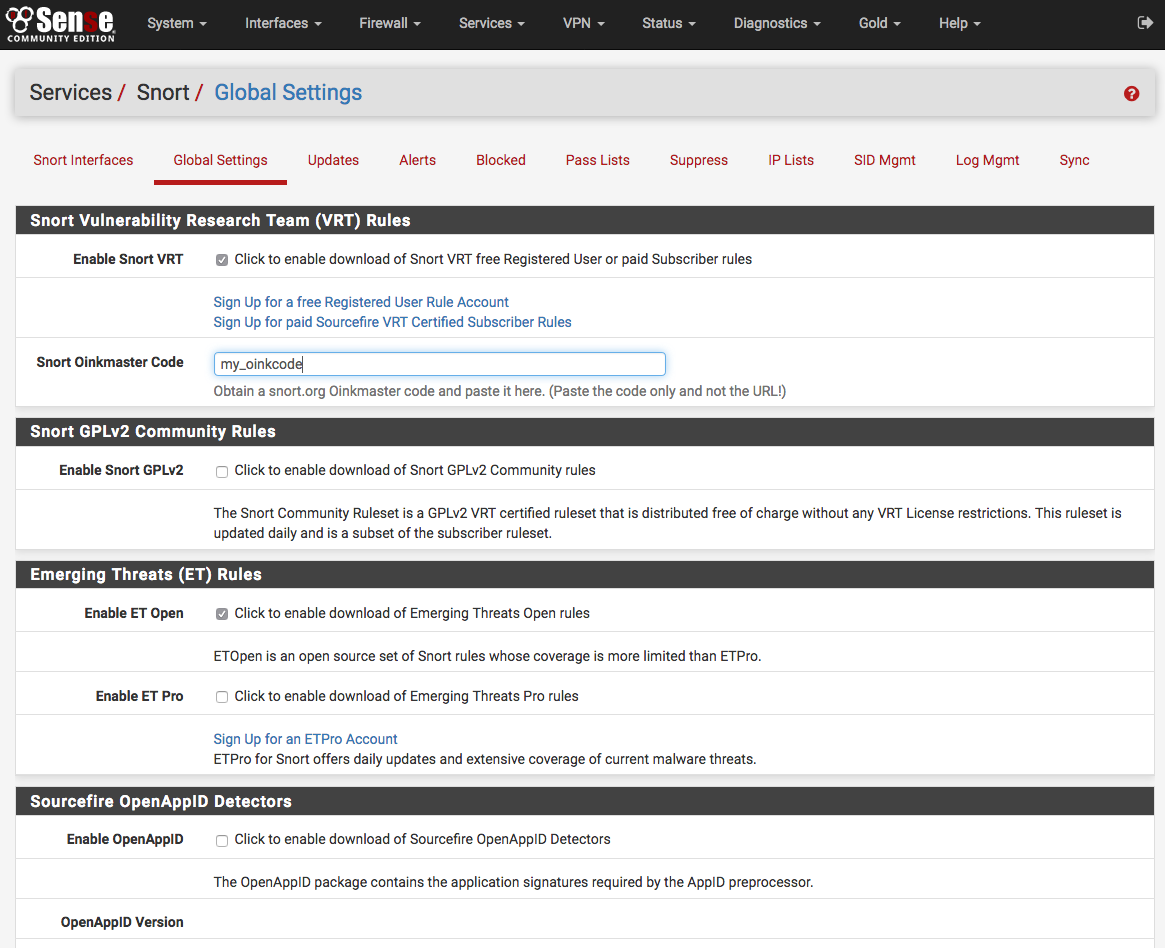

Clique na guia Configurações globais(Global Settings) e ative os downloads do conjunto de regras a serem usados. Se as regras do Snort VRT ou do Emerging Threats Pro estiverem marcadas, uma caixa de texto será exibida para inserir o código de assinante exclusivo obtido com a assinatura ou registro.

Mais de um conjunto de regras pode ser habilitado para download, mas observe as seguintes ressalvas: não habilite as regras da Comunidade GPLv2 se uma conta de assinante paga for usada para as regras Snort VRT, pois se uma assinatura paga estiver disponível para as regras do Snort VRT, todas as regras da comunidade Snort GPLv2 já serão automaticamente incluídas no arquivo baixado com as regras do Snort VRT. Da mesma forma, todas as regras do Emerging Threats Open estão incluídas na assinatura paga das regras do Emerging Threats Pro. Se as regras do Emerging Threats Pro estiverem ativadas, as regras do Emerging Threats Open serão automaticamente desativadas.

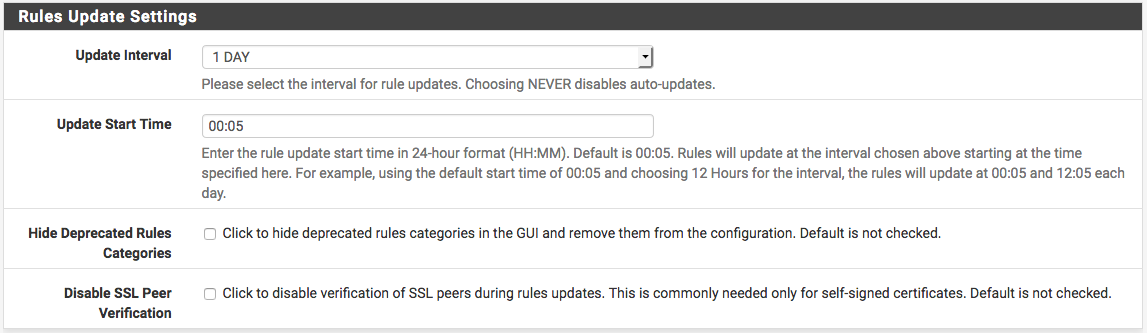

Depois que os conjuntos de regras desejados estiverem ativados, defina o intervalo para o Snort verificar se há atualizações nos pacotes de regras ativados. Clique em Intervalo de atualização(Update Interval) para escolher um intervalo de atualização de regra. Na maioria dos casos, a cada 12 horas é uma boa escolha.

A hora de início da atualização(Update Start Time) pode ser personalizada, se desejado. Digite a hora como horas e minutos no formato de 24 horas. A hora de início padrão é 3 minutos depois da meia-noite, horário local. Portanto, com um intervalo de atualização de 12 horas selecionado, o Snort verificará os sites Snort VRT ou Ameaças Emergentes(Emerging Threats) 3 minutos após a meia-noite e 3 minutos após o meio-dia todos os dias para verificar se há atualizações de pacotes de regras publicadas.

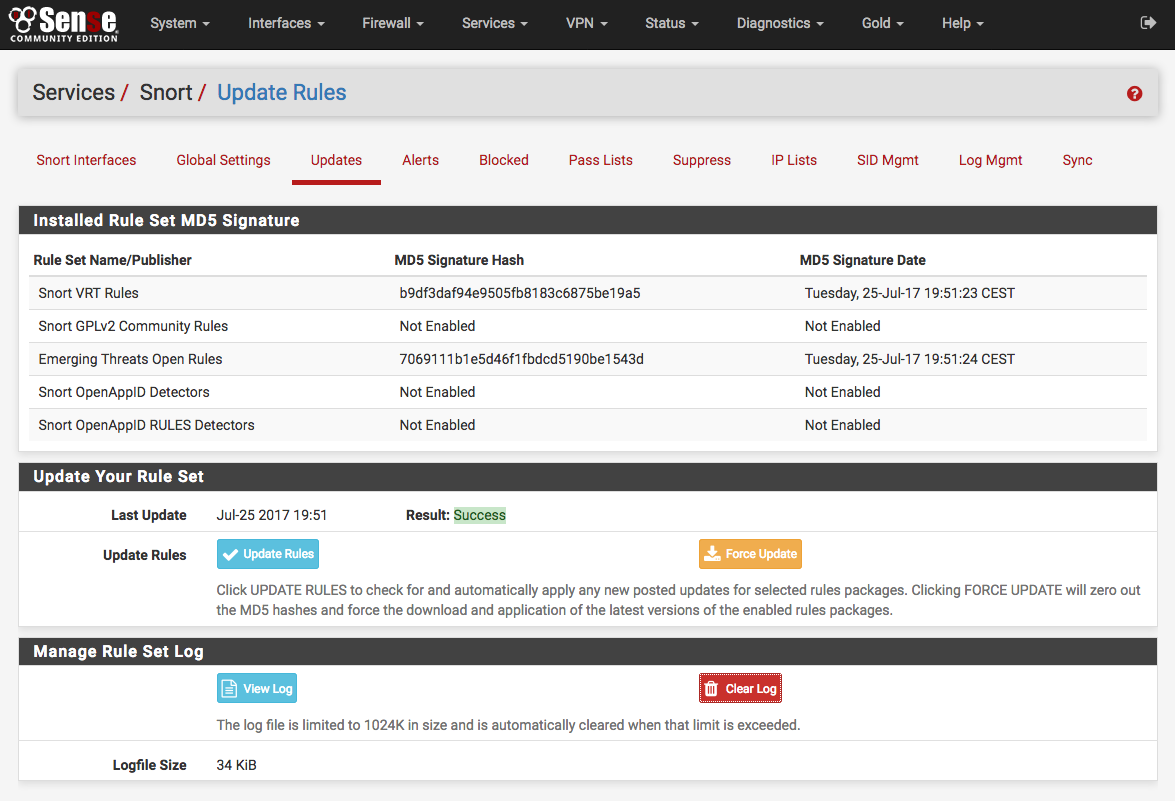

A guia Atualizações(Updates) é usada para verificar o status dos pacotes de regras baixados e para baixar novas atualizações. A tabela mostra os pacotes de regras disponíveis e seus status atuais(não ativado, não baixado ou uma soma de verificação MD5 válida e data).

A Aba Updates

A guia Atualizações é usada para verificar o status dos pacotes de regras baixados e para baixar novas atualizações. A tabela mostra os pacotes de regras disponíveis e seus status atuais (não ativado, não baixado ou uma soma de verificação MD5 válida e data) ou (not enabled, not downloaded, or a valid MD5 checksum and date).

Clique no botão Atualizar regras(Update Rules) para baixar as últimas atualizações do pacote de regras. Se houver um conjunto mais recente de regras empacotadas no site do fornecedor, ele será baixado e instalado. A determinação é feita comparando o MD5 do arquivo local com o do arquivo remoto no site do fornecedor. Se houver uma incompatibilidade, um novo arquivo será baixado. O botão FORCE pode ser usado para forçar o download dos pacotes de regras do site do fornecedor, independentemente de como o hash MD5 é testado.

Na imagem abaixo, os pacotes de regras Snort VRT e Emerging Threats Open foram baixados com sucesso. O hash MD5 calculado e a data e hora de download do arquivo são mostrados. Observe também que o horário da última atualização e o resultado são exibidos no centro da página.

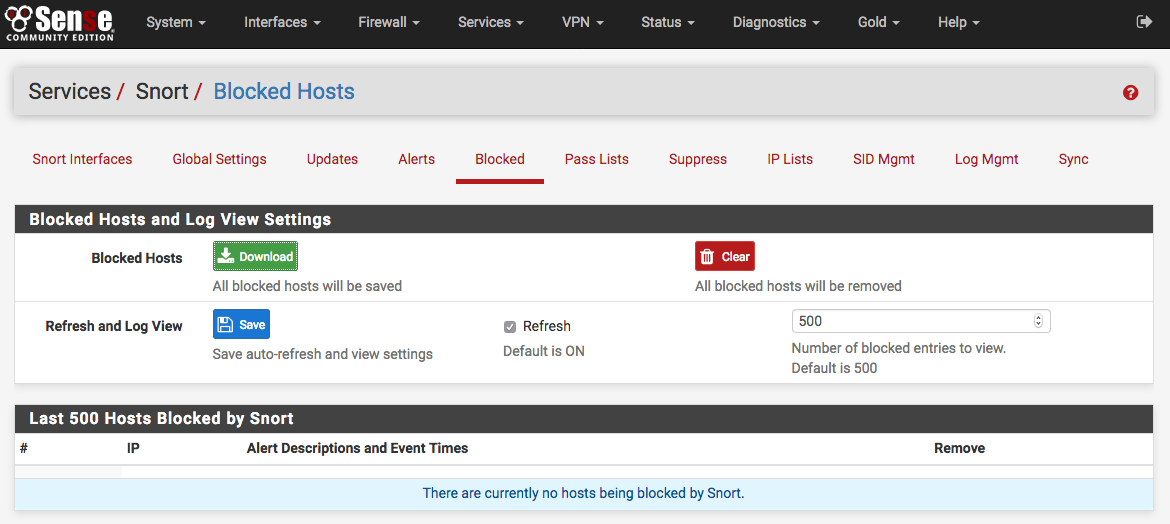

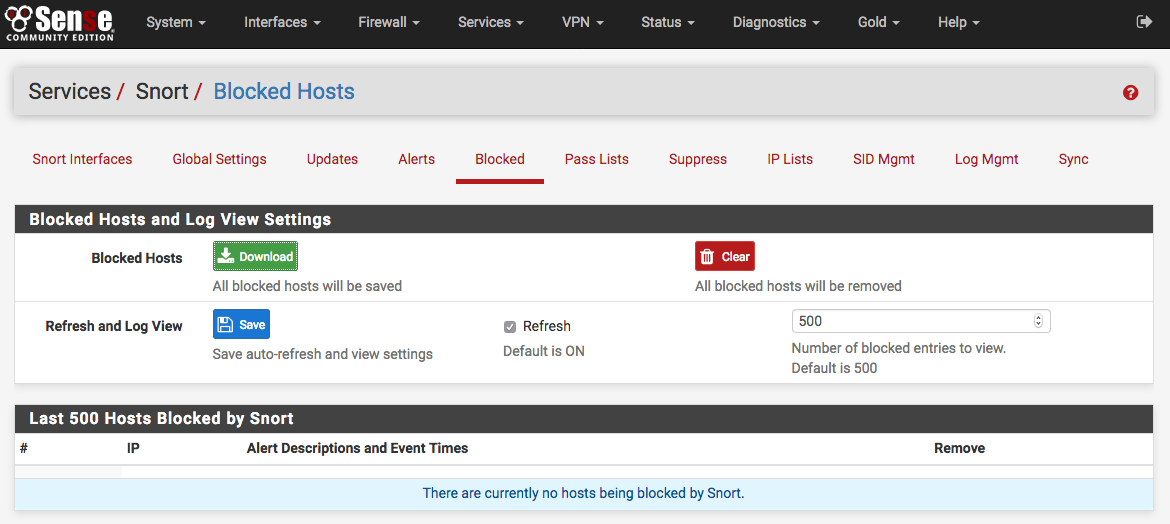

Adicionar Snort a uma interface

A guia Bloqueado(Blocked) mostra quais hosts estão sendo bloqueados pelo Snort quando a opção de bloquear infratores(block offenders) é selecionada na guia Configurações de interface(Interface Settings). Os hosts bloqueados podem ser automaticamente limpos pelo Snort em um dos vários intervalos predefinidos. As opções de bloqueio para uma interface são configuradas na guia Snort Interface Settings da interface. Para remover manualmente um host bloqueado, clique no ícone na coluna à direita.

O ícone em formato de lupa executa uma pesquisa DNS reversa no endereço IP do host bloqueado quando clicado.

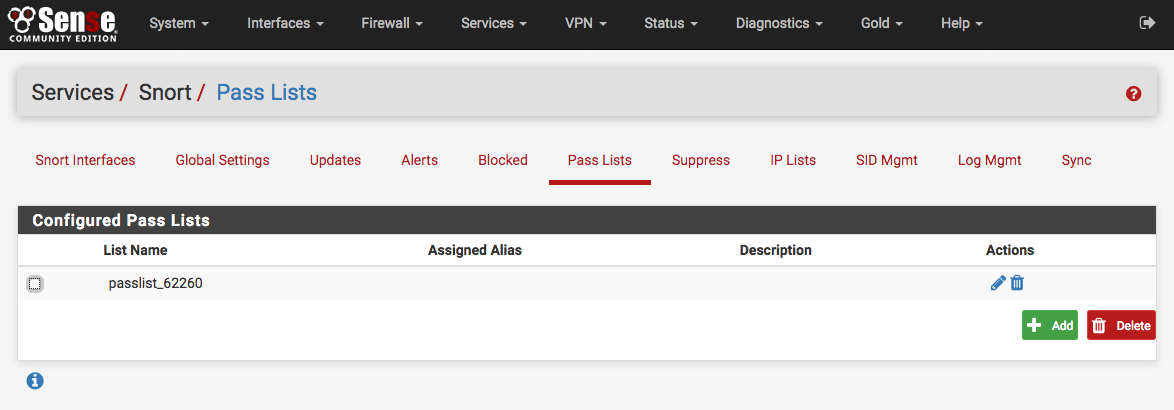

A Guia Pass Lists

Pass Lists são listas de endereços IP que o Snort nunca deve bloquear. Eles podem ser criados e gerenciados na guia Pass Lists. Quando um endereço IP está listado em uma Pass List, o Snort nunca irá inserir um bloco naquele endereço, mesmo quando o tráfego malicioso for detectado.

Para criar uma nova Pass List, clique no ícone em formarto de +. Para editar uma Pass List existente, clique no arquivo. Para excluir uma lista de senhas, clique no ícone em formato de lápis. Observe que uma Pass List não pode ser excluída se estiver atualmente atribuída a uma ou mais interfaces Snort.

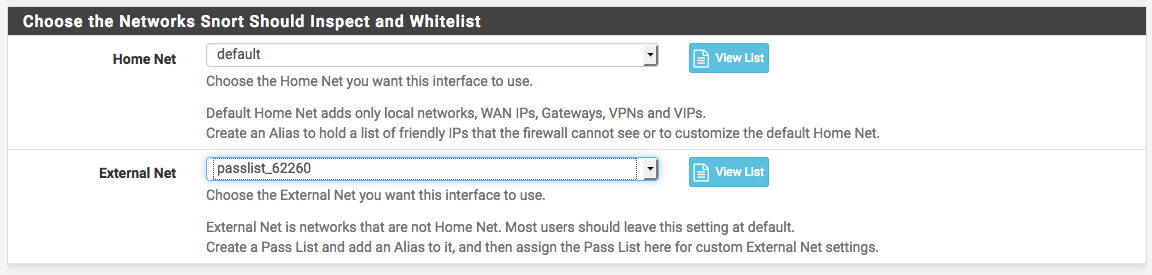

Uma Pass List padrão é gerada automaticamente pelo Snort para cada interface, e essa lista padrão é usada quando nenhuma outra lista é especificada. Listas de passagem são atribuídas a uma interface na guia Interface Settings(Configurações de interface).

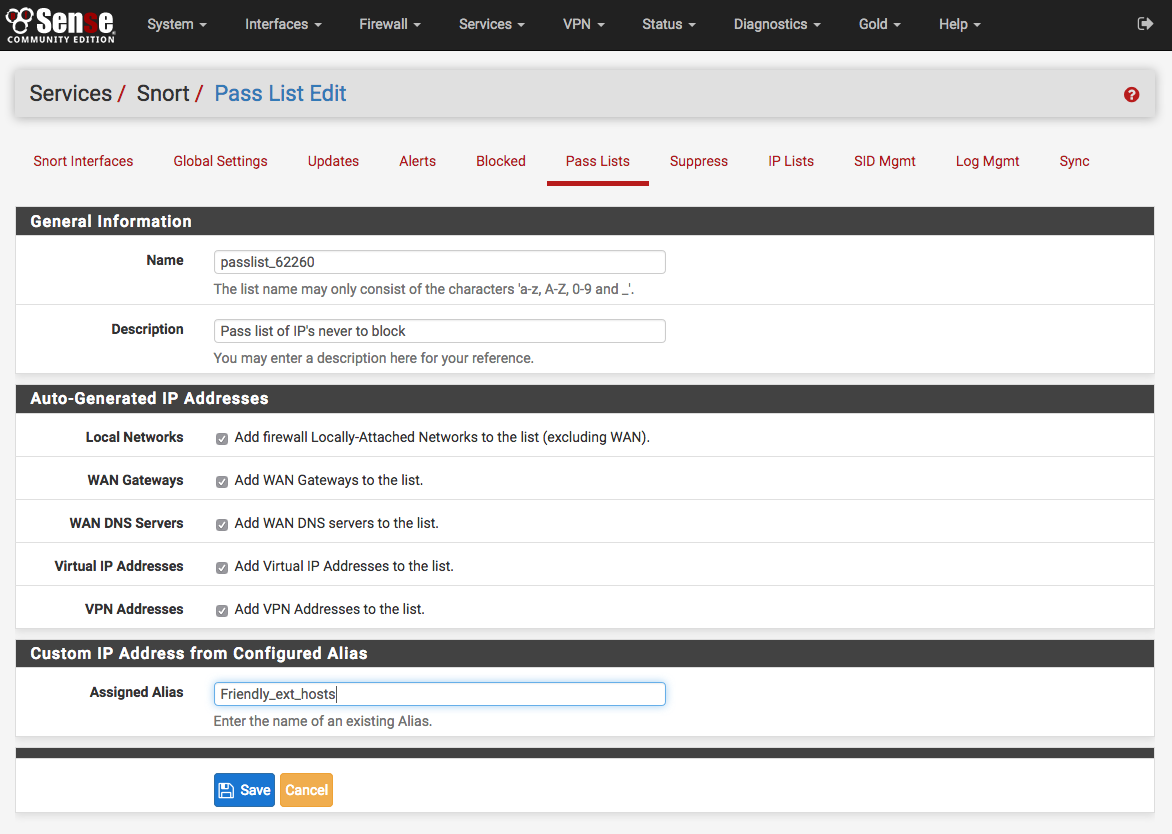

A Pass List personalizada pode ser criada e atribuída a uma interface. Isso pode ser feito quando existem hosts externos confiáveis que não estão localizados em redes conectadas diretamente ao firewall. Para adicionar hosts externos dessa maneira, primeiro crie um Alias em Firewall –> Aliases e, em seguida, atribua esse alias ao campo Assigned Aliases(Aliases atribuídos). No exemplo mostrado abaixo, o alias “Friendly_ext_hosts” foi atribuído. Esse alias conteria os endereços IP dos hosts externos confiáveis.

Ao criar uma Pass List personalizada, deixe todos os endereços IP gerados automaticamente marcados na seção Add auto-generated IP addresses(Adicionar endereços IP gerados automaticamente). Não marcar as caixas de seleção nesta seção pode levar ao bloqueio de endereços críticos, incluindo as próprias interfaces do firewall. Isso pode resultar no bloqueio do firewall pela rede! Desmarque as caixas nesta seção apenas quando for absolutamente necessário.

Clique no botão ALIASES para abrir uma janela mostrando os aliases previamente definidos para seleção. Lembre-se de clicar em SALVAR para salvar as alterações.

Lembre-se de que a simples criação de uma Pass List é apenas o primeiro passo! Ele deve ser selecionado acessando a guia Interface Settings da interface do Snort e atribuindo a Pass List recém-criada, conforme mostrado abaixo. Depois de atribuir e salvar a nova Pass List, reinicie o Snort na interface afetada para selecionar a alteração.

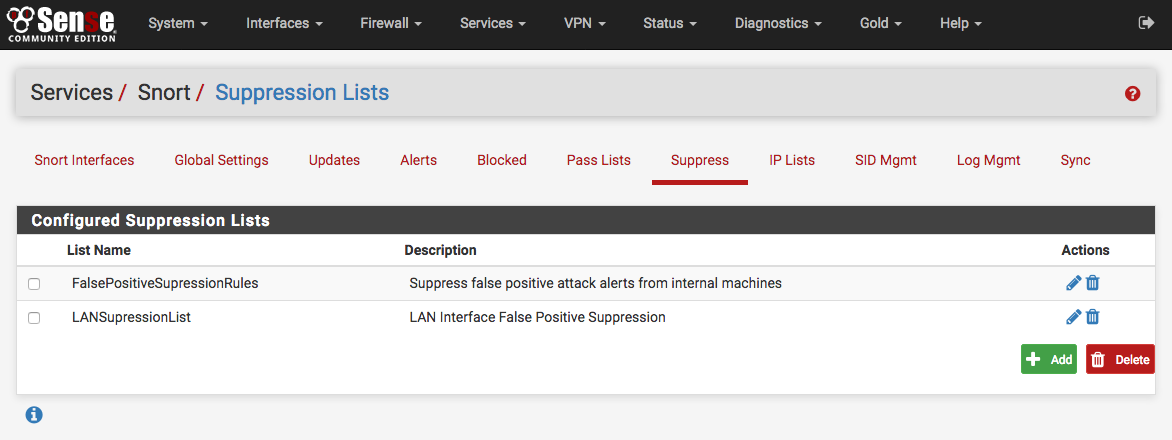

Limite(Thresholding) de Alerta e Supressão(Suppression)

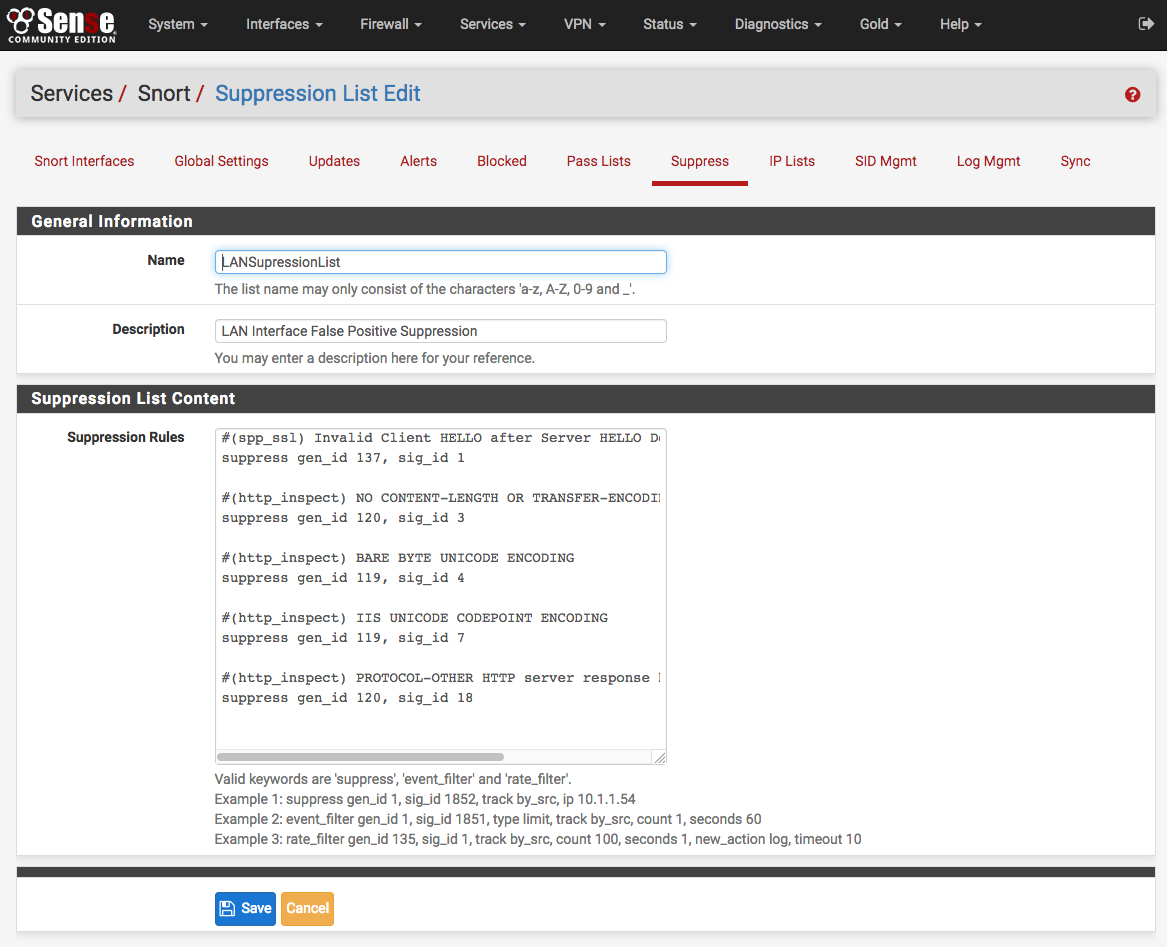

As listas de supressão permitem o controle sobre os alertas gerados pelas regras do Snort. Quando um alerta é suprimido, o Snort não registra mais uma entrada de alerta ou bloqueia o endereço IP se o bloqueio de infratores(Block Offenders) estiver ativado quando uma regra específica é acionada. O Snort ainda inspeciona todo o tráfego de rede em relação à regra, mas mesmo quando o tráfego corresponde à assinatura da regra, nenhum alerta será gerado. Isso é diferente de desabilitar uma regra. Quando uma regra é desativada, o Snort não tenta mais combiná-la com nenhum tráfego de rede. A supressão de uma regra pode substituir a desativação da regra quando os alertas devem ser interrompidos apenas com base no IP de origem ou de destino. Por exemplo, para suprimir o alerta quando o tráfego de um determinado endereço IP confiável é a origem. Se qualquer outro IP for a origem ou o destino do tráfego, a regra ainda será disparada. Para eliminar todos os alertas da regra, é mais eficiente simplesmente desabilitar a regra em vez de suprimi-la. Desativar a regra irá removê-la da lista de regras de correspondência do Snort e, portanto, dará menos trabalho ao Snort.

Na página Edição da Lista de Supressão, uma nova entrada da lista de supressão pode ser adicionada ou editada manualmente. Normalmente, é mais fácil e rápido adicionar entradas de lista de supressão clicando + nas entradas de alerta exibidas na guia Alertas. Lembre-se de clicar no botão SALVAR para salvar as alterações ao editar manualmente as entradas da Lista de supressão.

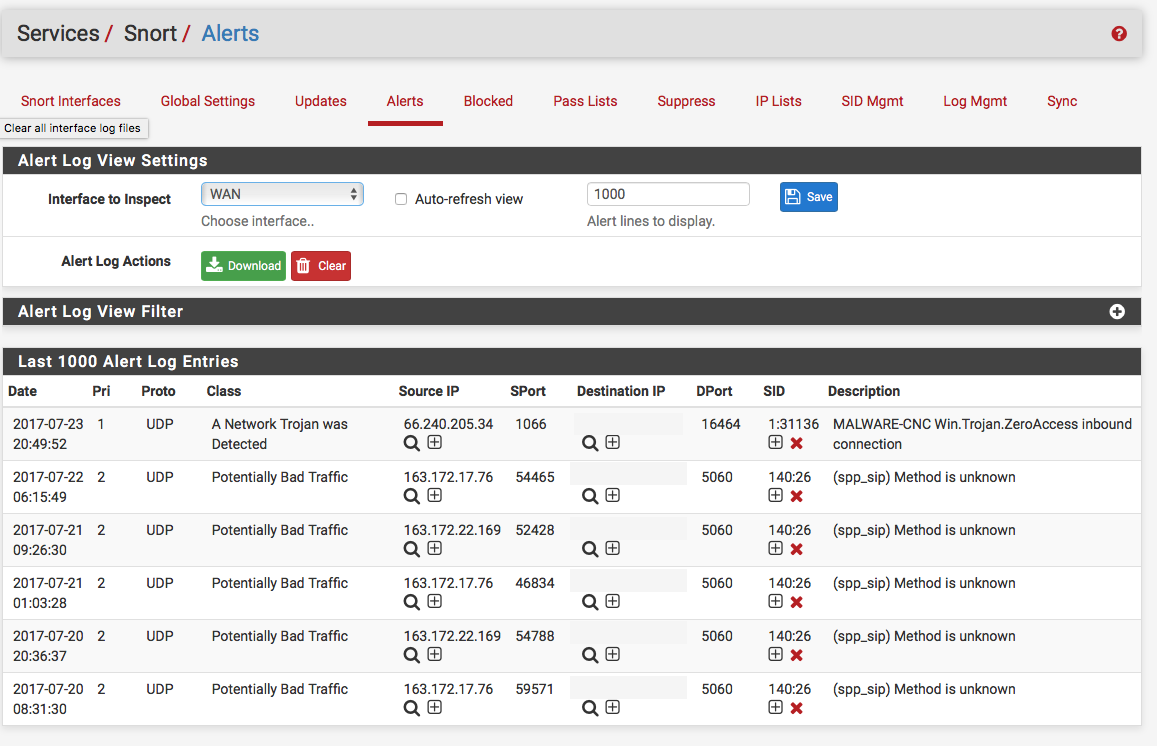

Alertas do Snort

A guia Alertas é onde os alertas gerados pelo Snort podem ser visualizados. Se o Snort estiver sendo executado em mais de uma interface, escolha a interface para visualizar os alertas no seletor suspenso.

Use o botão DOWNLOAD para baixar um arquivo gzip tar contendo todos os alertas registrados em uma máquina local. O botão CLEAR é usado para apagar o registro de alertas atual.

Detalhes do Alerta

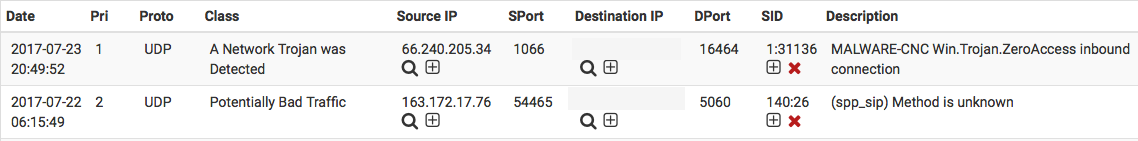

A coluna Data(Date) mostra a data e a hora em que o alerta foi gerado. As colunas restantes mostram os dados da regra que gerou o alerta.

Nas colunas Source(Origem), Destination(Destino), são ícones em formato de lupa para realizar pesquisas DNS reversas nos endereços IP; o ícone em formato de + é usado para adicionar uma entrada automática da Lista de supressão para o alerta usando o endereço IP e o SID(ID de assinatura). Isso impedirá que alertas futuros sejam gerados pela regra apenas para esse endereço IP específico. Se um dos endereços de origem ou destino estiver sendo bloqueado pelo Snort, um ícone em formato de x também será exibido. Clicar nesse ícone removerá o bloqueio do endereço IP.

A coluna SID contém dois ícones. O ícone em formato de + adicionará automaticamente esse SID à lista de supressão da interface e suprimirá alertas futuros da assinatura de todos os endereços IP. O ícone em formato de x na coluna SID desativará a regra e a removerá do conjunto de regras de imposição. Quando uma regra é desativada manualmente, o ícone na coluna SID muda para um x com fundo azul em círculo.

Gerenciando hosts bloqueados no Snort

A guia Bloqueado mostra quais hosts estão sendo bloqueados pelo Snort (quando a opção de Block Ofenders(bloquear infratores) é selecionada na guia Configurações de interface). Os hosts bloqueados podem ser automaticamente limpos pelo Snort em um dos vários intervalos predefinidos. As opções de bloqueio para uma interface são configuradas na guia Snort Interface Settings da interface.

Esse artigo é baseado no artigo do site netgate.com.

Comments on “pfSense: Conhecendo e Configurando o Snort(IDS/IPS)”